Microsoft hat eine kritische Schwachstelle am Tag Null in Windows entdeckt, die auf höhere Versionen hinweist, darunter Windows 11, Windows 10, Windows 8.1 und Windows 7. Die Schwachstelle wurde mit dem Tracker CVE-2022-30190 identifiziert Bitte beachten Sie, dass Sie die Angreifer nicht dazu zwingen können, schädliche Logikprogramme auf Windows ohne Windows Defender zu entfernen Sie kündigen eine zusätzliche Sicherheitslogik an. Heute hat Microsoft eine offizielle Konturnierungslösung zur Verfügung gestellt, um das Risiko einzudämmen. In diesem Artikel haben wir die Schritte zum Schutz Ihres Windows 11/10-PCs vor der jüngsten Zero-Day-Schwachstelle ausführlich beschrieben.

Korrektur der Sicherheitslücke MSDT Windows Zero-Day „Follina“ (Juni 2022)

Was ist die Schwachstelle Follina MSDT Windows Zero-Day (CVE-2022-30190)?

Bevor Sie an die Grenzen der Verwundbarkeit gehen, verstehen Sie, was in der Ausbeutung steckt. Verbinden Sie sich mit dem folgenden Code CVE-2022-30190, der Zero-Day-Exploit ist Liegt an der Microsoft Support-Diagnosesoftware (MSDT). Mit diesem Exploit können die Angreifer PowerShell-Befehle über MSDT ausführen, um Office-Dokumente zu öffnen.

„Beim MSDT besteht eine Sicherheitslücke bei der Ausführung von Code aus der Ferne. Sie wird an die URL-Protokoll-Hilfe einer Anwendung namens Word appelliert. Ein Angriff, der darauf abzielt, diese Schwachstelle auszunutzen, kann dazu führen, dass Code mithilfe der Rechte des Beschwerdeführers willkürlich ausgeführt wird. Der Benutzer kann Programme installieren, hinzufügen, modifizieren oder löschen oder neue Programme erstellen, die von den Benutzern autorisiert wurden. erklären Microsoft.

Ich liebe Kevin Beaumont erklärenle Der Angriff nutzt die Funktionalität des Word-Fernmodells, um eine HTML-Datei von einem Web-Fernserver abzurufen. Ich verwende ein eigenes URI-MSProtocol-ms-msdt-Schema, um den Code aufzuladen und die PowerShell-Befehle auszuführen. Beachten Sie bitte, dass ich den Namen „Follina“ nutzen möchte, da das Beispiel für die Datei auf die Nummer 0438, die regionale Angabe von Follina in Italien, verweist.

In diesem Stadium möchten Sie vielleicht wissen, dass der Schützling von Microsoft Ihnen das Pfandrecht nicht erteilt hat. Na gut, das ist der Punkt, an dem die Ausführung auch direkt vor der Tür von Protected View produziert werden muss. Ich liebe John Hammond Souligné Auf Twitter kann es sein, dass Sie sich direkt an die Vorschau des Browsers in Form eines Rich-Text-Formats (.rtf) wenden.

Selon d'Ars Technica RapportDie Forscher der Shadow Chaser Group haben am 12. April die Sicherheitslücke bei Microsoft zur Kenntnis genommen. Als Microsoft eine Woche später antwortete, meldete sich die Gesellschaft semble l'avoir rejeté Es kann nicht passieren, dass sie die von ihrer Küste gewählte Person reproduzieren. Leider wurde die Sicherheitslücke seit Null Tagen nicht mehr gemeldet und Microsoft empfiehlt, das MSDT-URL-Protokoll als Konturlösung zu deaktivieren, um Ihren PC vor der Ausbeutung zu schützen.

Mein Windows-PC ist anfällig für Follina-Exploits?

Auf der Seite des Sicherheitshandbuchs von Microsoft a Es wurden 41 Versionen von Windows-Schwachstellen auf die Follina-Schwachstelle CVE-2022-30190 gemeldet. Es umfasst die Versionen Windows 7, Windows 8.1, Windows 10, Windows 11 und zusätzlich Windows Server. Konsultieren Sie die vollständige Liste der betroffenen Versionen hier:

- Windows 10 Version 1607 für 32-Bit-Systeme

- Windows 10 Version 1607 für x64-Systeme

- Windows 10 Version 1809 für 32-Bit-Systeme

- Windows 10 Version 1809 für auf ARM64 basierende Systeme

- Windows 10 Version 1809 für x64-Systeme

- Windows 10 Version 20H2 für 32-Bit-Systeme

- Windows 10 Version 20H2 für ARM64-basierte Systeme

- Windows 10 Version 20H2 für x64-Systeme

- Windows 10 Version 21H1 für 32-Bit-Systeme

- Windows 10 Version 21H1 für ARM64-basierte Systeme

- Windows 10 Version 21H1 für x64-Systeme

- Windows 10 Version 21H2 für 32-Bit-Systeme

- Windows 10 Version 21H2 für ARM64-basierte Systeme

- Windows 10 Version 21H2 für x64-Systeme

- Windows 10 für 32-Bit-Systeme

- Windows 10 für x64-Systeme

- Windows 11 für ARM64-basierte Systeme

- Windows 11 für x64-Systeme

- Windows 7 für 32-Bit-Systeme Service Pack 1

- Windows 7 für x64-Systeme Service Pack 1

- Windows 8.1 für 32-Bit-Systeme

- Windows 8.1 für x64-Systeme

- Windows RT 8.1

- Windows Server 2008 R2 für x64-Systeme Service Pack 1

- Windows Server 2008 R2 für x64-Systeme Service Pack 1 (Installation Server Core)

- Windows Server 2008 für 32-Bit-Systeme Service Pack 2

- Windows Server 2008 für 32-Bit-Systeme Service Pack 2 (Installation Server Core)

- Windows Server 2008 für x64-Systeme Service Pack 2

- Windows Server 2008 für x64-Systeme Service Pack 2 (Installation Server Core)

- Server Windows 2012

- Windows Server 2012 (Neuinstallation des Servers)

- Windows-Server 2012 R2

- Windows Server 2012 R2 (Server-Neuinstallation)

- Server Windows 2016

- Windows Server 2016 (Neuinstallation des Servers)

- Server Windows 2019

- Windows Server 2019 (Neuinstallation des Servers)

- Server Windows 2022

- Windows Server 2022 (Neuinstallation des Servers)

- Korrektur der Basisversion von Windows Server 2022 Azure

- Windows Server, Version 20H2 (Neuinstallation auf dem Server)

Deaktivieren Sie das MSDT-URL-Protokoll, um Windows vor Follina-Sicherheitslücken zu schützen

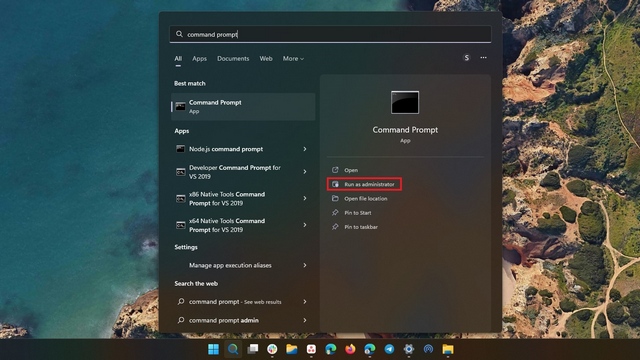

1. Tippen Sie auf die Schaltfläche Win de votre clavier et Tapez „Commande“ oder „Invite de commandes“. Nachdem das Ergebnis angezeigt wurde, wählen Sie „Executer en tant qu'administrateur“, um ein Fenster mit der Aufforderung zum Befehl „Elevée“ zu öffnen.

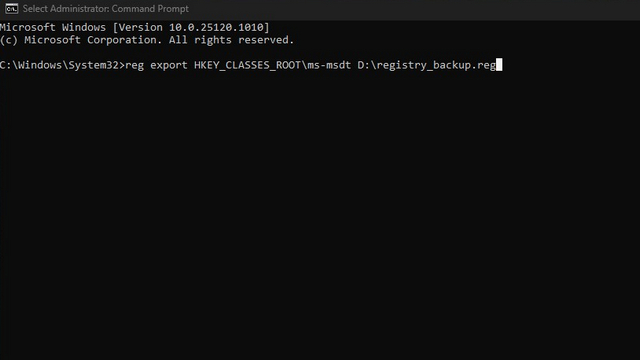

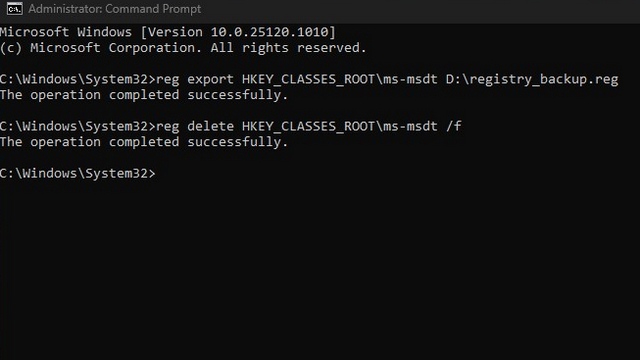

2. Bevor Sie die Registrierung ändern, verwenden Sie den entsprechenden Befehl, um eine Reinigung zu bewirken. Auf dieser Seite können Sie wählen, ob Sie das Protokoll wiederherstellen möchten, damit Microsoft eine offizielle Korrektur durchführt. Hier finden Sie den Link zur Datei, auf den Sie sich beziehen können, um die Datei „sauvegarde .reg“ zu registrieren.

reg export HKEY_CLASSES_ROOTms-msdt <file_path.reg>

3. Sie können den folgenden Befehl ausführen, um das URL-MSDT-Protokoll zu deaktivieren. Im Falle eines Erfolgs lesen Sie den Text „Die Operation ist mit Erfolg beendet“ im Fenster der Befehlseinladung.

reg delete HKEY_CLASSES_ROOTms-msdt /f

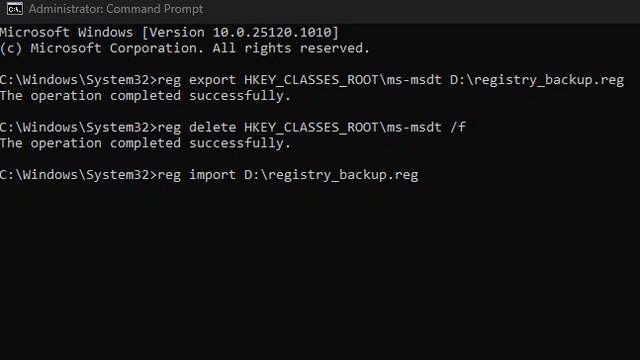

4. Um das letzte Protokoll zu restaurieren, müssen Sie die Registrierungs-Sicherung verwenden, die bis zum zweiten Schritt wirksam ist. Führen Sie den Befehl hier aus und greifen Sie erneut auf das URL-MSDT-Protokoll zu.

reg import <file_path.reg>

Schützen Sie Ihren Windows-PC vor der MSDT Windows Zero-Day-Schwachstelle

Dies bedeutet nicht, dass Sie die Protokoll-URL MSDT auf Ihrem Windows-PC deaktivieren müssen, um Follina auszunutzen. Sobald Microsoft eine offizielle Sicherheitskorrektur für alle Windows-Versionen bereitstellt, können Sie diese praktische Konturierungslösung verwenden, um sich vor der Zero-Day-Schwachstelle CVE-2022-30190 Windows Follina MSDT zu schützen. Um Ihren PC vor Schadprogrammen zu schützen, sollten Sie auch die Installation von Tools zur Unterdrückung schädlicher Schadsoftware oder einer Antiviren-Logik zum Schutz vor anderen Viren in Betracht ziehen.